使用适当的工具来保护工业网络安全

你可能面临着提高工业网络信息安全的挑战。

一方面,制造流程可能需要PLC和DCS等设备在设计上更注重可靠性和功能安全而非信息安全。另一方面,工业网络已经或者即将和企业网、互联网相连。

在考虑如何降低网络风险、保护资产时,寻找专门针对工厂而设计的技术解决方案是很重要的。

工厂网络和办公网络的区别主要体现以下几个方面:

-

环境不同 — 工业网络通常处在恶劣的自然环境中

-

员工技能不同 – 你可能擅长于制造产品或PLC编程,但设计网络安全解决方案并不是你的强项。

-

优先级不同 – 工厂操作人员更关心可靠性和功能安全,而办公室IT人员通常将保密性视为最高的优先级

-

协议不同 – 工厂网络需要支持工业协议来保持设备运行。这些协议的安全防护较难实现

考虑到以上因素,这里给出了保护工业网络安全的6个建议:

1. 选择工业组件 首先,要确保所有的网络组件,包括电缆、机柜和设备等,都达到工业级要求,并且拥有较高的MTBF(平均无故障时间)评级。众所周知,工厂的要求比典型IT环境下的要求要严厉苛刻得多,其设备也要达到相应的要求。

IT网络系统的核心通常是气候控制良好的、安全的数据中心,其设备一般都是标准的,并且使用时间往往在10年以下。相比之下,工厂里的工业网络通常处于危险环境中,设备的平均寿命都超过了10年。照片承蒙Good Health Group提供。

2.寻求冗余和健壮性 容易被破坏的设备为攻击者的工作带来便捷,同时也增加了支持人员工作的难度。网络中的组件,如交换机和路由器,需要支持工业冗余技术。这样的话如果部分系统遭受恶意软件攻击或者受到网络事件的影响,依然能保证正常运行。

这方面有许多首字母缩写词和专用术语,如“zero-failover”,并行冗余协议PRP(Parallel Redundancy Protocol)以及高可靠无缝冗余HSR(High-availability Seamless Redundancy)。重要的一点是确保网络设备支持生产需求所要求的冗余等级。

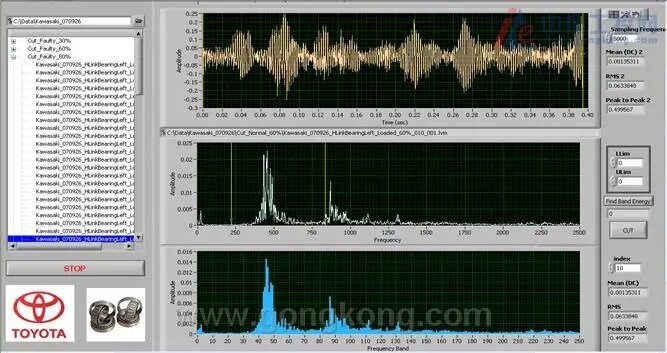

3.寻求与工业网络管理系统相结合的技术 融入工业管理系统对支持工作和安全事件监控至关重要。使用这样的系统有助于检测网络中的异常活动。

如果一台远程的只读操作站突然试图对PLC进行编程,应当立即向工厂人员发出警告。等到第二天早上IT团队再来分析事件,一切就太迟了。

4.部署可以保护工业协议安全的防火墙 防火墙应当优化保护Modbus和OPC这样的SCADA协议的安全,而不是email和web通讯。Web和email消息在工厂系统中没有容身之处,检测这些协议的产品只会增加安全解决方案的成本和复杂度。

5.采用区域级安全来实施纵深防御 实施纵深防御的最佳实践,信息安全不应以工厂网络的边界防火墙为终点。相反,应依据ISA IEC 62443标准对生产网络分区。每个区域都有专门的工业防火墙来保护,这些防火墙应当可以部署在工厂网络中,同时不会对业务操作造成任何风险。

6.集中精力 有些资产如果遭受攻击的话,将会对生产、安全或环境造成严重的影响,每套控制系统中都有一个或多个这样的资产。比如炼油厂中的SIS(安全集成系统)、水过滤厂中控制氯含量的PLC以及变电所的RTU。工厂人员清楚哪些真正地关系到操作。如果这些资产都能被积极地保护,发生真正严重的网络事件的机会将会大大减小。

采用专为工业而设计的解决方案来保护工业网络安全。如果对如何提高工厂的网络安全态势没有把握,遵循上述建议将缩短进行改善所需的时间。

文章版权归西部工控xbgk所有,未经许可不得转载。

服务咨询

服务咨询